WhatsApp

es

la

plataforma

de

mensajería

más

utilizada

en

el

mundo,

lo

que

la

convierte

en

uno

de

los

grandes

objetivos

de

los

ciberatacantes,

y

pone

una

gran

presión

sobre

los

hombres

de

sus

desarrolladores.

Recientemente,

se

ha

descubierto

un ‘bug’

en

la

versión

de

WhatsApp

para

Windows

que

permite

la

ejecución

de

archivos

adjuntos

maliciosos…

pero

éste

es

un

problema

que

Meta,

la

empresa

matriz

de

WhatsApp,

parece

no

estarse

tomando

especialmente

en

serio.

WhatsApp,

como

muchos

otros

servicios,

implementa

medidas

de

seguridad

para

proteger

a

sus

usuarios

de

archivos

potencialmente

peligrosos.

Sin

embargo,

una

reciente

evaluación

de

seguridad

ha

revelado

que

la

versión

de

WhatsApp

para

Windows

tiene

una

vulnerabilidad

significativa:

un

fallo

que

permite

ejecutar

automáticamente

ciertos

archivos

cuando

el

destinatario

intenta

abrirlos,

sin

ningún

aviso

previo.

Para

que

el

ataque

sea

exitoso,

eso

sí

es

cierto,

se

requiere

que

Python

esté

instalado

en

el

sistema

del

destinatario,

lo

que

podría

limitar

el

alcance

a

desarrolladores

de

software,

investigadores

y

usuarios

avanzados

(lo

cual

tampoco

es

poca

cosa).

qué

es,

cómo

infecta

y

cómo

protegerse

Una

vulnerabilidad

crítica…

que

no

ven

como

tal

Fue

el

investigador

de

seguridad

Saumyajeet

Das

quien

descubrió

esta

vulnerabilidad

al

experimentar

con

tipos

de

archivos

que

podrían

ser

adjuntados

en

las

conversaciones

de

WhatsApp.

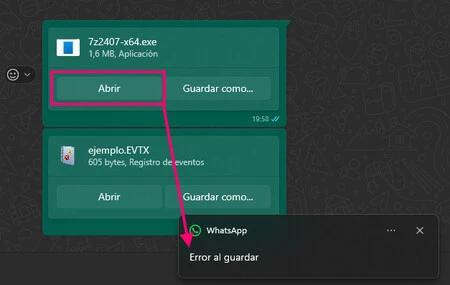

Normalmente,

cuando

se

envía

un

archivo

potencialmente

peligroso

por

ser

un

ejecutable

o

un

script

(como

un

.EXE,

un

.BAT,

un

.DLL

o

.VBS),

WhatsApp

da

dos

opciones

al

destinatario: ‘Abrir’

o ‘Guardar

como’.

Sin

embargo,

al

intentar

abrir

el

archivo,

WhatsApp

para

Windows

genera

un

error,

dejando

a

los

usuarios

sólo

la

opción

de

guardar

el

archivo

en

el

disco

y

ejecutarlo

posteriormente

desde

allí.

En

nuestra

prueba,

el

archivo

EVTX

se

ejecutó

directamente,

abriendo

el

Visor

de

Eventos

de

Windows.

Pero

Das

descubrió

tres

tipos

de

scripts

cuya

ejecución

el

cliente

WhatsApp

no

bloquea.

Es

decir,

que

ejecuta

directamente,

sin

aviso

previo.

Son

estos:

.PYZ

(aplicación

Python

ZIP),

.PYZW

(programa

PyInstaller)

y

.EVTX

(archivo

de

registro

de

eventos

de

Windows).

Y

estos

archivos,

al

ser

abiertos,

pueden

ejecutar

código

malicioso,

comprometiendo

la

seguridad

del

usuario.

Saumyajeet

Das

notificó

el

problema

a

Meta

el

3

de

junio,

pero…

«Informé

este

problema

a

Meta

a

través

de

su

programa

de

recompensas

por

errores,

pero

desafortunadamente

lo

cerraron

como ‘No

aplicable’.

Es

decepcionante,

ya

que

se

trata

de

un

defecto

sencillo

que

podría

mitigarse

fácilmente».

Un

portavoz

de

WhatsApp

explicó

a

Bleeping

Computer

que,

sencillamente,

no

lo

veían

como

un

problema

de

su

app,

por

lo

que

no

había

planes

para

solucionarlo.:

«Hemos

leído

lo

que

ha

propuesto

el

investigador

y

apreciamos

que

nos

lo

haya

presentado.

El

malware

puede

adoptar

muchas

formas

diferentes,

incluso

a

través

de

archivos

descargables

destinados

a

engañar

al

usuario».

«Es

por

eso

que

advertimos

a

los

usuarios

que

nunca

hagan

clic

ni

abran

un

archivo

de

alguien

que

no

conocen,

independientemente

de

cómo

lo

recibieron,

ya

sea

a

través

de

o

cualquier

otra

aplicación».

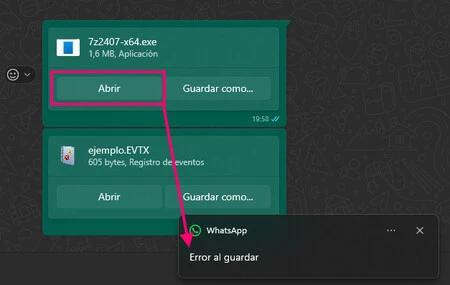

Test

posteriores

confirmaron,

además,

otro

bug

relacionado,

e

igual

de

preocupante:

WhatsApp

tampoco

bloquea

la

ejecución

de

scripts

.PHP.

Como

en

los

otros

tipos

de

archivo,

si

el

software

necesario

está

presente,

el

destinatario

solo

necesita

hacer

clic

en ‘Abrir’

para

que

el

script

se

ejecute.

Imagen

|

Marcos

Merino

mediante

IA

En

Genbeta

|

Esta

es

la

función

de

WhatsApp

que

puedes

desactivar

para

evitar

estafas

(y

ahorrar

espacio)