El

auge

de

la

IA

está

permitiendo ‘pegarle

un

empujón’

a

muchas

de

las

tareas

que

ya

realizábamos

antes

con

ordenadores…

incluyendo

las

maliciosas:

desde

la

ejecución

de

timos

al

desarrollo

de

malware,

ambas

son

actividades

que

ahora

se

llevab

a

cabo

con

mayor

precisión

gracias

al

uso

de

los ‘modelos

de

lenguaje’.

Uno

de

los

ejemplos

más

alarmantes

de

esta

tendencia

es

LameHug,

el

primer

malware

documentado

que

emplea

grandes

modelos

de

lenguaje

(LLM,

por

sus

siglas

en

inglés)

para

llevar

a

cabo

ciberataques

de

manera

autónoma

y

altamente

adaptativa.

Esto

marca

un

punto

de

inflexión

en

la

evolución

del

malware,

abriendo

la

puerta

a

una

nueva

generación

de

amenazas

que

resultarán

difíciles

de

detectar

y

contener.

qué

es,

cómo

infecta

y

cómo

protegerse

¿Qué

es

LameHug

y

por

qué

debe

preocuparnos?

LameHug

es

un

software

malicioso

desarrollado

en

Python

que

utiliza

la

API

de

la

plataforma

Hugging

Face

y

el

modelo

de

IA

de

código

abierto

Qwen2.5-Coder-32B-Instruct

de

Alibaba.

Fue

identificado

por

primera

vez

el

10

de

julio

de

2025

por

el

Equipo

de

Respuesta

a

Emergencias

Informáticas

de

Ucrania

(CERT-UA)

y

se

ha

atribuido

con

un

grado

medio

de

confianza

al

grupo

de

cibercriminales

pro-rusos

APT28

(también

conocido

como

Fancy

Bear,

Sednit,

Forest

Blizzard,

entre

otros).

Lo

que

distingue

a

LameHug

de

otras

amenazas

es

su

capacidad

de

generar

en

tiempo

real

comandos

maliciosos

a

partir

de

lenguaje

natural,

adaptándose

al

sistema

comprometido

sin

necesidad

de

tener

instrucciones

codificadas

de

antemano.

Esto

cambia

de

arriba

a

abajo

la

forma

en

que

se

diseñan

y

ejecutan

los

ciberataques.

Modus

operandi

I:

el

vector

de

ataque

El

método

de

distribución

de

LameHug

sigue

un

patrón

conocido:

el

malware

se

infiltra

a

través

de

correos

electrónicos

de

phishing

cuidadosamente

diseñados.

En

uno

de

los

casos

documentados,

se

empleó

una

cuenta

legítima

comprometida

de

un

funcionario

ucraniano

para

enviar

un

archivo

ZIP

titulado «Додаток.pdf.zip»

(«Attachment.pdf.zip»).

Dentro

del

archivo

comprimido

se

encontraron

ejecutables

con

nombres

como:

-

Attachment.pif -

AI_generator_uncensored_CANVAS_PRO_v0.9.exe -

image.py

Estas

extensiones

se

corresponden

con

ejecutables

y

scripts

en

Python,

todos

ellos

diseñados

para

pasar

desapercibidos

ante

software

antivirus

convencional.

Modus

operandi

II:

Cómo

actúa

LameHug

en

el

sistema

infectado

Una

vez

abierto

el

archivo

infectado,

LameHug

ejecuta

una

serie

de

comandos

generados

automáticamente

mediante

el

LLM,

los

cuales

permiten:

-

Reconocer

el

entorno

del

sistema

(hardware,

red,

procesos

activos). -

Examinar

directorios

clave

como

Documentos,

Descargas

y

Escritorio. -

Extraer

archivos

de

interés,

especialmente

aquellos

vinculados

a

Office,

PDF

y

TXT. -

Enviar

los

datos

recopilados

a

servidores

de

los

atacantes.

Esta

generación

dinámica

de

comandos

es

precisamente

lo

que

dificulta

su

detección.

Las

herramientas

tradicionales

de

análisis

estático

o

heurístico

no

pueden

anticipar

qué

acciones

tomará

el

malware,

ya

que

estas

no

están

preprogramadas,

sino

que

se

adaptan

al

contexto

en

tiempo

real.

¿Quién

está

detrás

(supuestamente)?

El

grupo

APT28,

asociado

históricamente

con

los

servicios

de

inteligencia

rusos,

ha

sido

señalado

como

el

presunto

responsable

de

LameHug.

Este

colectivo

tiene

un

historial

extenso

de

ataques

cibernéticos,

especialmente

dirigidos

a

objetivos

ucranianos

y

organizaciones

occidentales

que

han

mostrado

apoyo

a

Ucrania

en

el

contexto

de

la

guerra.

En

teoría,

APT28

no

solo

posee

la

capacidad

técnica

para

desarrollar

herramientas

como

LameHug,

sino

también

la

motivación

geopolítica

para

desplegarlas

en

escenarios

de

conflicto

híbrido,

como

el

que

actualmente

vive

Europa

del

Este.

¿Cómo

afecta

esto

a

la

ciberseguridad

global?

LameHug

representa

un

punto

de

inflexión

alarmante

por

varias

razones:

-

Automatización

inteligente:

La

integración

de

LLMs

permite

que

el

malware

se

adapte

y

ejecute

comandos

sin

intervención

humana

directa. -

Evasión

de

defensas

tradicionales:

Las

soluciones

antivirus

actuales

no

están

diseñadas

para

detectar

amenazas

que

no

tengan

un

patrón

fijo. -

Escalabilidad:

Al

ser

de

código

abierto

y

modular,

otros

actores

podrían

replicar

o

modificar

LameHug

con

facilidad. -

Potencial

masivo:

Aunque

hasta

ahora

se

ha

dirigido

principalmente

a

entidades

gubernamentales,

la

técnica

podría

aplicarse

a

ataques

generalizados

a

usuarios

y

empresas.

Vía

|

BleepingComputer

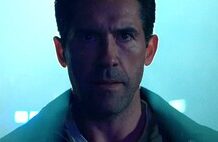

Imagen

|

Marcos

Merino

mediante

IA