Te llega un email de Google (es decir, que ‘Google’ (en su dirección ‘no-reply@accounts.google.com‘ aparece como remitente) avisando de que la dirección de email de recuperación de tu cuenta de Google ha cambiado, cosa de la que tú, obviamente, no sabes nada.

Te preocupas, claro, porque el e-mail (el de la imagen principal del artículo) es idéntico al resto de alertas de seguridad que han recibido en el pasado, procedentes de la empresa del buscador: el logo, los enlaces, el aviso legal, la estética general… todo está en su sitio.

Pero, ya sea porque te extraña que los atacantes hayan podido sortear la doble verificación de Google a la hora de acceder a tu cuenta, o por cualquier otra razón, tienes un pálpito y decides comprobar algo antes de pulsar el gran botón azul de ‘Check activity’ y seguir las instrucciones:

«Si tú cambiaste tu e-mail de recuperación, usa el código de verificación enviado a tu nueva dirección de e-mail para finalizar el proceso. Su tú no lo cambiaste, haz clic en ‘Check’ y asegura tu cuenta».

En Internet, suspicacia y perspicacia pueden ser la diferencia entre sufrir o no un grave robo

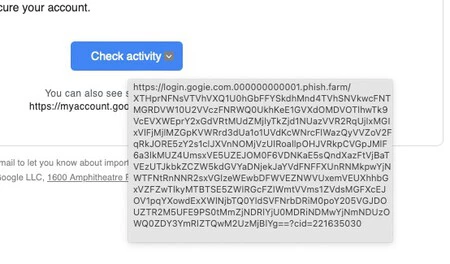

Así que haces ‘hover’ sobre el botón (es decir, dejas unos momentos el cursor del ratón quieto sobre el mismo, hasta que aparece un pequeño aviso con la dirección URL a la que remite). Y ahí lo ves: la larguísima URL, aunque lo primero que muestra es «login.gogie» (no, no está mal escrito), en realidad se trata de un subdominio del dominio ‘phis.farm’ (eso es ir a calzón quitado: en inglés significa «granja de phishing»).

vía @pmareke en X

Obviamente, el e-mail es un caso de libro de la técnica de etafa conocida como phishing, y puedes dar gracias por no haber caído en la trampa.

El usuario @pmareke lo explica en pocas palabras en X:

«Me ha pasado algo incríible y que esta vez ya me he asustado un poco por el nivel del phising. Ya son capaces de impersonar a Google y que todo el email parezca válido EXCEPTO si haces hover en el botón con el link».

En realidad, la estafa no es tan compleja: suplantar la hoja de estilos y las imágenes de logos de cualquier otro e-mail enviado no es algo complicado, y suplantar al remitente (por desgracia y como sabemos), tampoco. Por eso, la idea de ‘hacer hover’ en los enlaces en los que vayamos a pulsar es tan buena idea (eso, y volver a comprobarlo en el cajetín de la URL del navegador, para descartar redirecciones, también).

Imagen | vía @pmareke en X

En Genbeta | Esta vulnerabilidad amenaza a tus cuentas de Google: permite a un atacante entrar en ellas incluso sin contraseña