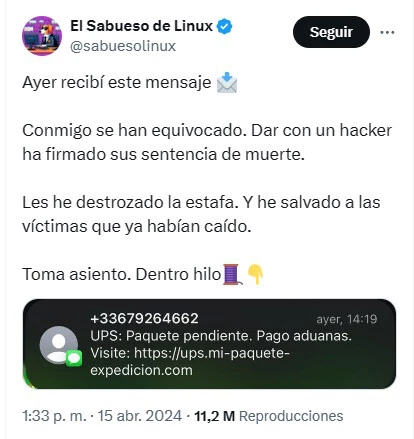

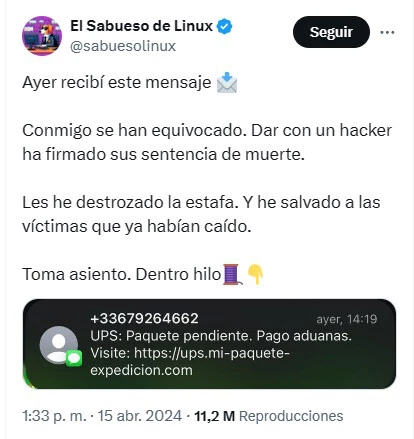

«Ayer

recibí

este

mensaje: ‘UPS:

Paquete

pendiente.

Pago

aduanas.

Visite:

ups.mi-paquete-expedicion.com’.

Conmigo

se

han

equivocado».

Quien

habla

así

es ‘El

Sabueso

de

Linux’,

un

autoproclamado ‘hacker’

y

divulgador

de

ciberseguridad,

quien

tras

recibir

el

citado

mensaje

de

móvil

decidió

desbaratar

la

obvia

estafa

de

phishing

en

la

que

pretendían

que

cayera:

La

página

web

a

la

que

remitía

el

enlace

incluido

en

el

SMS

era

una

réplica

casi

perfecta

de

la

web

oficial

de

la

compañía

de

mensajería

UPS.

Como

suele

ocurrir

en

estos

casos,

la

web ‘clónica’

estaba

diseñada

para

engañar

a

las

víctimas

y

hacerles

revelar

información

sensible,

pues

a

medida

que

avanzaba

en

el

proceso,

se

le

pedía

que

fuera

ingresando

datos

personales

y

de

su

tarjeta

de

crédito.

Así,

una

vez

el

usuario

terminase

de

introducir

sus

datos,

no

estaría

abonando

ningún

pago

de

aduanas

por

ningún «paquete

pendiente»:

el

único ‘paquete’,

en

realidad,

sería

el

de

la

información

personal

del

usuario,

que

de

inmediato

se

remitiría

a

la

base

de

datos

del

estafador.

NO

TE

ENGAÑEN!

Los

principales

TIMOS

en

COMPRAS

ONLINE

y

CÓMO

EVITARLOS

El

contraataque

Pero ‘el

Sabueso’

se

vino

arriba: «Dar

con

un

hacker

ha

firmado

su

sentencia

de

muerte»,

explicó

y

decidió

recurrir

a

sus

conocimientos

de

programación

en

Python

para «destrozar»

la

estafa

y «salvar»

a

las

víctimas

que

ya

habían

caído.

¿Cómo?

Corrompiendo

dicha

base

de

datos

llenándola «con

información

inútil»:

automatizó

la

creación

y

envío

de

datos

aleatorios

y

sin

sentido

al

servidor

de

los

estafadores.

En

un

hilo

de

X,

explica

que

ha

capturado

las

dos

tandas

de

envío

de

datos

de

que

se

compone

la

estafa

(«No

hace

falta

ponerse

técnico.

Capturarlos

y

replicarlos

aleatoriamente

no

es

difícil,

quédate

con

eso»)

y

que

gracias

a

Python

ha

replicado

el

proceso,

y

aleatorizado

la

generación

de

datos.

«Pruebo

a

ejecutarlo

una

vez.

Éxito.

Además

con

datos

bastante

convincentes.

Una

sólo

no

va

a

hacer

nada,

pero

las

otras

10.000

que

les

he

mandado…»

«Ahora

tienen

más

de

10.000

mierdas

para

buscar.

Que

les

aproveche

la

lectura».

Esto

es

un

típico

caso

de

‘hackback’:

así

llaman

los

expertos

en

seguridad

a

una

respuesta

activa

a

un

ciberataque,

donde

la

persona

o

entidad

atacada

intentan

hackear

al

atacante

original.

Pero,

¿ha

sido

útil?

Sin

embargo,

este

hackback

en

particular

no

ha

recibido

el

aplauso

generalizado

de

la

comunidad.

Otro

divulgador

de

ciberseguridad

presente

en

X

lo

explica

así:

«Ejemplo

de

lo

que

no

se

tiene

que

hacer.

[…]

Huid

de

quiénes

se

autodenominan

hackers

y

se

auto

llaman

a

sí

mismos

salvadores

por

mandar

un

script

sencillo

que

es

fácilmente

detectable

y

no

servirá

de

nada:

con

discriminar

todas

las

entradas

realizadas

durante

el

pico,

ya

estaría

el

problema

solucionado,

no

ha

destrozado

la

vida

de

ningún

delincuente.

[Sólo]

trata

de

ganar

visitas

y

hacer

creer

a

la

gente

que

ha

fundido

una

infraestructura

criminal.»

E

incluso

los

que

aplauden

la

iniciativa

dudan

de

su

utilidad: «He

hecho

varias

veces

lo

mismo

(pensaba

que

era

el

único),

y

siempre

me

he

preguntado

si

realmente

le

produces

niebla

en

sus

datos«,

y

a

continuación

cita

una

serie

de

factores

que

pueden

reducir

el

impacto

negativo

de

la

acción

de ‘El

Sabueso

de

Linux’

sobre

los

estafadores:

-

Que

todos

los

envíos

aparezcan

con

la

misma

dirección

IP. -

Que

todos

los

envíos

muestren

el

mismo ‘user-agent’

(el

indicador

del

navegador

web

y

de

la

versión

del

mismo). -

Que

todos

los

envíos

se

registren

muy

cercanos

en

el

tiempo

(incluso

consecutivos).

Todos

estos

factores

podrían

provocar

que

la

supresión

de

los ‘datos

basura’

sea

cuestión

de

un

par

de

clics,

con

lo

que

no

se

habría

hecho

daño

alguno

a

la

estafa.

Nuestro

protagonista

se

ha

mostrado

convencido

de

que

no

podrán

descartar

la

información

aportada

por

él

(«me

juego

la

vida

a

que

son

tan

idiotas

que

no

loggean

nada»)

y

en

un

mensaje

posterior

ha

anunciado

que

«la

web

ya

no

existe,

no

ha

durado

ni

24

horas:

espero

haber

tenido

algo

que

ver».

Sin

embargo,

como

ya

hemos

señalado

en

otros

casos,

la

vida

media

de

las

webs

implicadas

en

esa

clase

de

estafas

no

suele

superar

las

48

horas:

de

hecho,

una

de

cada

tres

webs

de

phishing

desaparece

durante

sus

primeras

24

h.

Imagen

|

Marcos

Merino

mediante

IA