Pegasus

es

uno

de

los

programas

espía

más

avanzados

y

peligrosos

del

mundo.

Puede

instalarse

en

dispositivos

Android

e

iOS

sin

que

los

usuarios

tengan

que

hacer

nada.

Una

vez

que

el

sistema

ha

sido

comprometido,

los

operadores

de

este

software

suelen

tener

acceso

a

mensajes

de

texto,

correos

electrónicos,

cámara,

micrófono,

llamadas

telefónicas

y

ubicación.

A

lo

largo

de

los

años

Pegasus

ha

sido

utilizado

contra

objetivos

de

alto

perfil,

como

políticos,

activistas

y

periodistas.

En

2022,

por

ejemplo,

el

Gobierno

denunció

que

el

móvil

del

presidente

Pedro

Sánchez

había

sido

infectado

con

Pegasus.

Ahora

bien,

los

últimos

hallazgos

de

iVerify

sugieren

que

el

software

se

está

utilizando

de

una

manera

mucho

más

amplia.

Pegasus,

detectado

en

varios

móviles

iVerify

lanzó

en

mayo

una

herramienta

de

verificación

de

Pegasus

para

móviles.

Los

usuarios

pueden

realizar

un

análisis

completamente

privado

o

compartir

sus

resultados

con

la

compañía.

De

los

2.500

que

eligieron

este

último

camino,

siete

tenían

su

teléfono

infectado.

Si

bien

este

puede

parecer

un

número

pequeño,

evidencia

que

Pegaus

está

más

extendido

de

lo

que

se

creía.

Como

recoge

9to5Mac,

el

director

de

operaciones

de

iVerify

y

ex

analista

de

la

CIA,

Rocky

Cole,

señaló

que

Pegasus

ahora

“se

parece

mucho

más

al

perfil

de

ataque

típico

de

un

malware

común

o

de

un

grupo

APT

corriente

que

a

la

narrativa

habitual

de

que

el

software

espía

se

usa

exclusivamente

contra

activistas”,

y

que

que

se

ha

sorprendido

al

encontrar

este

espectro

tan

amplio.

Los

hallazgos

de

la

firma

de

ciberseguridad

contrastan

con

las

declaraciones

públicas

de

NSO

Group,

la

firma

israelí

que

desarrolla

Pegasus,

que

asegura

que

su

programa

es

utilizado

exclusivamente

por

agencias

de

inteligencia

y

aplicación

de

la

ley

aliadas

a

Estados

Unidos

e

Israel.

Además,

se

trata

de

un

software

espía

extremadamente

caro.

Utilizarlo

puede

costar

más

de

medio

millón

de

dólares.

iVerify

tuvo

que

superar

varios

desafíos

para

crear

su

aplicación

de

detección.

La

primera

de

ellas

apareció

en

iOS.

El

iPhone,

recordemos,

impide

el

acceso

al

kernel

del

sistema.

Por

esta

razón,

iVerify

utilizó

diversas

soluciones

basadas

en

aprendizaje

automático

para

impulsar

la

detección.

El

segundo

desafío

tuvo

que

ver

con

la

propia

naturaleza

del

software

para

ocultarse.

Hasta

la

fecha

se

han

desarrollado

varias

soluciones

para

detectar

y

prevenir

la

presencia

de

Pegasus.

Opciones

como

Mobile

Verification

Toolkit

(MVT)

requieren

conectar

el

dispositivo

a

un

ordenador

y

de

conocimientos

avanzados

por

parte

de

los

usuarios.

iVerify

Basic,

disponible

en

iOS

y

Android,

promete

hacer

todo

el

proceso

de

manera

mucho

más

sencilla.

La

aplicación

tiene

un

coste

de

0,99

dólares

y

puede

ser

utilizada

para

realizar

un

escaneo

gratuito

al

mes.

Aquellos

que

deseen

un

análisis

en

tiempo

real

pueden

pagar

por

una

suscripción.

¿Es

seguro

iVerify

Basic?

Todo

parece

indicar

que

sí,

y

proviene

de

una

empresa

de

ciberseguridad,

pero

serán

los

usuarios

los

que

deberán

evaluar

si

es

buena

idea

instalarla

en

sus

dispositivos.

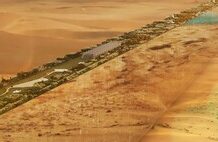

Imágenes

|

Xataka

con

Bing

Image

Creator

En

Xataka

|

Apple

lanza

un

modo

“lockdown”

para

proteger

al

iPhone

de

ataques

con

Pegasus

En

Xataka

|

Un

hacker

en

Lituania

y

cuatro

días

de

retraso:

por

qué

la

AEPD

ha

multado

a

Telefónica

con

1,3

millones