El

sueño

del

ciberdelincuente

típico

es

llevar

a

cabo

ataques

sin

levantar

sospechas

entre

sus

víctimas.

Cuando

más

discreto

es

un

ataque,

más

eficaz

suele

resultar.

Un

grupo

no

identificado

alcanzó

este

anhelo

durante

un

tiempo:

consiguió

adulterar

extensiones

legítimas

de

Google

Chrome,

de

tal

forma

que

los

usuarios

acababan

infectando

sus

ordenadores

sin

saberlo.

Lo

más

curioso

de

este

ataque

es

que

una

de

las

extensiones

comprometidas

correspondía

a

Cyberhaven,

una

compañía

de

prevención

de

pérdida

de

datos.

¿Quién

podría

haber

sospechado

de

su

complemento

para

el

navegador?

Posiblemente

ninguno

de

sus

clientes,

pero

el

código

malicioso

ahí

estaba,

buscando

robar

cierta

información

privada

de

los

usuarios.

Extensiones

con

malware

para

robar

cuentas

comerciales

de

Facebook

El

objetivo

de

los

atacantes

era

apropiarse

de

cuentas

comerciales

de

Facebook.

Si

bien

esta

red

social

ya

ha

pasado

de

moda

para

muchos,

todavía

tiene

una

enorme

cantidad

de

usuarios

y,

además,

es

una

pieza

clave

de

las

acciones

de

marketing

digital

de

muchas

compañías,

pues

sus

herramientas

están

conectadas

también

a

las

otras

redes

de

Meta

como

Instagram.

Un

análisis

de

Cyberhaven,

sí

los

mismos

que

fueron

atacados,

detalla

que

las

extensiones

comprometidas

recopilaban

información

como

el

token

de

acceso

a

Facebook

y

el

ID

de

usuario.

También

intentaban

obtener

información

sobre

la

cuenta

a

través

de

la

API,

y

enviaban

todos

estos

datos,

junto

con

las

cookies

de

Facebook,

a

un

servidor

de

comando

y

control.

La

gran

pregunta

es

cómo

consigues

infectar

una

extensión

de

una

compañía

que

se

dedica

a

la

seguridad

(y

más

de

30

extensiones

más

de

otras

compañías).

El

vector

de

ataque

inicial

utilizado

por

estos

ciberdelincuentes

es

un

claro

ejemplo

de

que

las

técnicas,

cada

vez

más

sofisticadas,

son

una

amenaza

para

todo

tipo

de

usuarios.

Todo

comenzó

con

una

campaña

de

phishing.

Alguien

del

equipo

de

desarrollo

de

las

compañías

afectadas

recibió

un

correo

electrónico

donde

los

atacantes

se

hacían

pasar

por

Google.

El

mensaje

hacía

uso

de

una

táctica

habitual

en

este

tipo

de

prácticas:

causar

alarma

y

provocar

una

acción

inmediata.

Decía

que

su

extensión

infringía

las

políticas

de

la

Chrome

Web

Store.

«No

permitimos

extensiones

con

metadatos

engañosos,

mal

formateados,

no

descriptivos,

irrelevantes,

excesivos

o

inapropiados,

incluidos,

entre

otros,

la

descripción

de

la

extensión,

el

nombre

del

desarrollador,

el

título,

el

ícono,

las

capturas

de

pantalla

y

las

imágenes

promocionales»,

decía

el

correo,

y

añadía

que

la

extensión

podía

ser

eliminada.

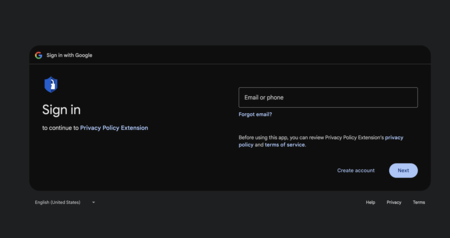

Como

podemos

ver

en

la

captura

de

pantalla,

el

correo

parece

bastante

legítimo

a

simple

vista.

Abajo

había

un

botón

de

“Ir

a

la

política”.

Al

pulsarlo,

las

cosas

se

complicaban.

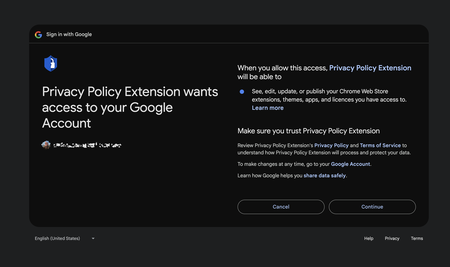

Los

ciberdelincuentes

montaron

todo

para

minimizar

las

sospechas.

Las

víctimas

se

encontraban

con

un

flujo

de

autorización

estándar

(y

legítimo)

de

Google.

Pero

detrás

de

esto

había

un

recurso

OAuth

malicioso

llamado

“Privacy

Policy

Extension”

que

pedía

al

usuario

acceso

para

administrar

sus

extensiones.

Las

víctimas,

sin

sospechar

anda,

acababan

dándole

el

control

de

sus

extensiones

a

los

ciberdelincuentes,

quienes

más

tarde

publicaban

versiones

manipuladas

de

las

mismas

para

cosechar

nuevas

víctimas.

Imágenes

|

Google

+

Adobe

Photoshop

|

Cyberhaven